DNS público 1.1.1.1 da Cloudflare ganha app para iPhone e AndroidÉ seguro fazer login com contas do Facebook e do Google?

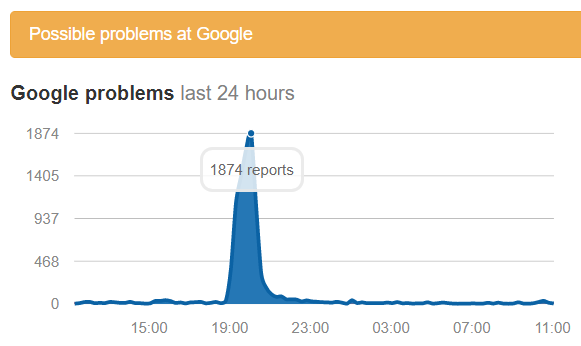

Segundo o Ars Technica, tudo começou quando um pequeno provedor na Nigéria chamado MainOne Cable Company começou a declarar indevidamente que seu sistema era o caminho certo para chegar a 212 prefixos IP do Google. Em poucos minutos, a China Telecom aceitou essa rota e a anunciou para o mundo inteiro. Por sua vez, a russa Transtelecom e outros grandes provedores também seguiram a rota. O tráfego do Google nunca chegava ao destino pretendido. Em vez disso, ele acabava em um roteador dentro da China Telecom. Isso causou uma negação de serviço no G Suite e na busca do Google, e potencialmente levou dados confidenciais para países com regras mais duras de vigilância na internet. O Google acredita que o roteamento foi uma falha da MainOne, que anunciou uma faixa de endereços IP que não era dela. Além disso, todo o tráfego é criptografado, limitando os danos em caso de um possível sequestro. Em comunicado, o Google diz: “estamos cientes de que uma parte do tráfego de internet foi afetada pelo roteamento incorreto de endereços IP, e o acesso a alguns serviços do Google foi afetado. A causa principal do problema foi externa, e não houve comprometimento dos serviços do Google”.

Cloudflare foi afetada: “quase certamente um erro”

O incidente também afetou a Cloudflare, serviço que protege sites contra ataques e faz cache de conteúdo. A MainOne declarou na segunda-feira que tinha o sistema para os endereços IP da empresa. A China Telecom aceitou essa rota incorreta, anunciando-a para o restante da internet; a Transtelecom seguiu pelo mesmo caminho, assim como outros grandes provedores, fazendo com que a rota se propagasse em todo o mundo. Matthew Prince, CEO da Cloudflare, diz que esse roteamento incorreto foi “quase certamente um erro”, em vez de uma tentativa deliberada de sequestrar tráfego. Prince explica que a Nigéria hospedou uma grande reunião sobre conectividade há algumas semanas, chamada NgNOG, da qual participaram a Cloudflare e o Google. Essas reuniões geralmente levam a acordos de conexão direta para acelerar o acesso. O provedor nigeriano então cometeu um erro e transmitiu dados errados de roteamento para a China Telecom, que os distribuiu para o resto do mundo. “Se houvesse algo nefasto em andamento, haveria maneiras muito mais diretas e potencialmente menos prejudiciais/detectáveis de redirecionar o tráfego”, diz Prince. “O impacto sobre nós foi mínimo. Os sistemas da Cloudflare detectaram automaticamente o vazamento e alteraram nosso roteamento para atenuar os efeitos.” https://twitter.com/bgpmon/status/1062145172773818368 O incidente mostra como o BGP (Border Gateway Protocol) pode ser vulnerável. Este é o protocolo de roteamento entre sistemas autônomos, como grandes provedores de internet — incluindo a China Telecom e a russa Transtelecom. O BGP é baseado na confiança de que todas as empresas vão rotear os dados de forma correta, o que nem sempre acontece, às vezes de forma intencional. Este mês, o pesquisador de segurança Doug Madory descobriu que a China Telecom desviou tráfego interno dos EUA para a China durante dois anos e meio. Em um dos casos, o acesso entre Los Angeles e Washington, DC passava antes pela cidade de Hangzhou. Com informações: Ars Technica, Wall Street Journal.