Segundo a Wired, o problema existe ao menos desde o dia em que o CEO da Epic, Tim Sweeney, revelou os planos da empresa. Após a declaração, sete sites se apresentaram como os oficiais para o download do jogo no Android.

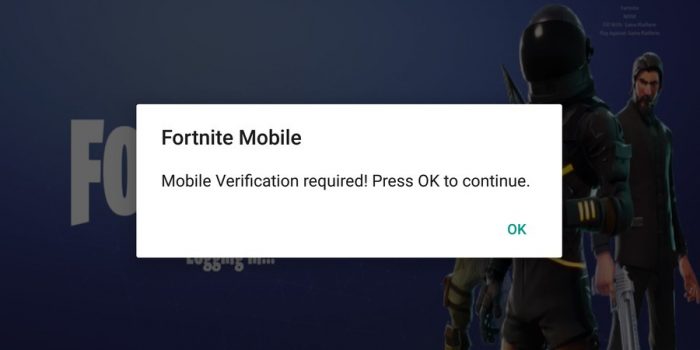

Com páginas que tinham um visual parecido ao do site oficial, os cibercriminosos distribuíram arquivos maliciosos para quem tentasse baixar o jogo. Neste grupo, foram usados dois tipos de malware. Um deles, conhecido como FakeNight, reproduz um vídeo que simula a tela de carregamento. Em seguida, ele mostra uma janela com o aviso de que é necessário realizar uma verificação do aparelho. Ao apertar em OK, o aplicativo abre o navegador, que mostra uma nova página. Ela informa que revelará um código do jogo caso o usuário aperte nos anúncios. Como você já deve suspeitar, o código nunca é exibido.

O outro malware é chamado de WeakSignal. Ele também apresenta uma tela de carregamento falsa, que já exibe anúncios no topo. A estratégia é dizer que o sinal de internet está fraco e que é preciso abrir o aplicativo novamente. Nos dois casos, o objetivo é ganhar dinheiro com visualização e cliques em anúncios. Porém, há casos mais graves. Em maio, outro aplicativo se passou por Fortnite para espionar usuários. Ao ser instalado, ele coletava ligações e usava a câmera do celular para tirar fotos. As tentativas maliciosas com jogos populares são comuns. No entanto, elas se intensificaram após a decisão da Epic. A empresa não quis colocar Fortnite na Play Store para evitar a taxa de 30% do Google para cada pagamento feito dentro do jogo. Caso a estratégia ofereça bons resultados, outras produtoras deverão seguir esse caminho e oferecer apps e jogos em seus próprios sites. Se isso acontecer, a mudança na forma de distribuição poderá elevar os riscos para os usuários, que deverão descobrir por conta própria quais site são realmente confiáveis.