Mercado Livre sofre vazamento e hackers do ConecteSUS podem ser os responsáveisSamsung confirma invasão; hackers do ConecteSUS vazam código da linha Galaxy

A invasão ocorreu em fevereiro e, aparentemente, foi executada por hackers do Lapsus$ Group, o mesmo grupo que assumiu o ataque aos sistemas do Ministério da Saúde no Brasil e deixou o ConecteSUS inacessível por quase duas semanas. O grupo afirma ter capturado 1 TB de dados da Nvidia. Não está claro se o volume roubado tem mesmo todo esse tamanho. O que é fato é o reconhecimento da companhia de que dados de funcionários e informações proprietárias confidenciais foram capturadas nessa operação. Pouco tempo depois do ataque, o Lapsus$ Group vazou cerca de 20 GB de dados da Nvidia. A parte mais surpreendente dessa história veio na sequência: para não divulgar mais dados, o grupo não pediu um pagamento em criptomoeda, como é comum em casos do tipo, mas exigiu que a empresa abrisse o código-fonte de seus drivers e removesse o mecanismo que limita a mineração de Ethereum nas placas RTX 3000. A Nvidia tinha até o dia 4 de março para executar as demandas dos invasores, mas, sem nenhuma surpresa, a companhia não cedeu às exigências. Depois disso, o Lapsus$ começou a vazar mais dados.

Nvidia teve certificados roubados

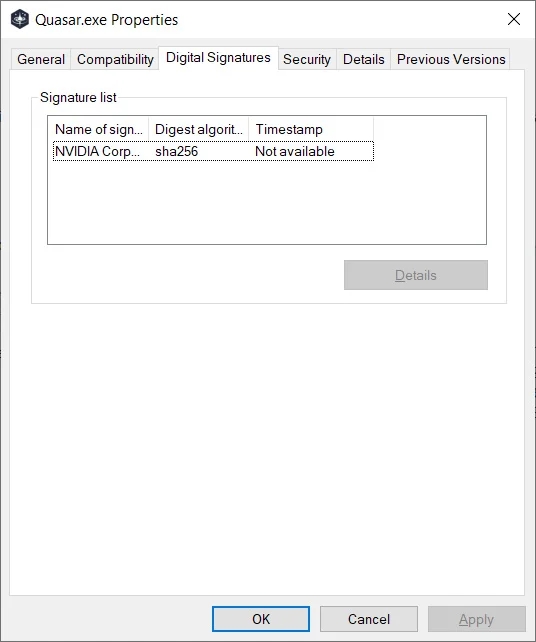

Entre os dados capturados pelos invasores estão certificados de assinatura de código. Esse é um mecanismo usado por desenvolvedores para assinar digitalmente executáveis e drivers em sistemas Windows. Trata-se de uma forma de atestar que o executável ou driver é legítimo e não foi adulterado antes de chegar ao usuário. Esse recurso é tão importante que a Microsoft exige que todo driver de modo kernel (que tem uma interação mais profunda com o sistema operacional, por assim dizer) tenha assinatura de código, do contrário, o Windows não o carrega. O vazamento de dados que a Nvidia vem sofrendo envolve pelo menos dois certificados de assinatura de código. Embora sejam antigos e tenham expirado, eles ainda podem ser usados em assinaturas e são reconhecidos pelo Windows. Eis o efeito: desde que vazaram, os certificados estão sendo usados para fazer malwares se passarem por drivers legítimos. Uma checagem feita pelo BleepingComputer mostra que eles estão presentes em backdoors, cavalos de troia e ferramentas de hacking, por exemplo. A distribuição de software malicioso baseado nos certificados pode ser feita de várias formas. Um exemplo: um driver “alternativo” para GPUs da Nvidia pode ser divulgado com a promessa de remover o limite de mineração de criptomoedas, mas incluir um malware ali.

A solução não é tão simples

Via Twitter, David Weston, diretor de segurança corporativa da Microsoft, explica que administradores podem criar políticas de controle no Windows Defender para selecionar os drivers Nvidia que devem ser baixados e barrar todos os que não estão na lista. É uma forma de evitar que drivers adulterados sejam executados. Mas, veja, essa é uma orientação válida para ambientes corporativos. Para usuários domésticos, é bem mais difícil implementar algo equivalente. A expectativa é a de que a Microsoft adicione os certificados comprometidos à sua lista de revogações, mas isso não deve acontecer de imediato, afinal, drivers legítimos da Nvidia podem ser bloqueados se esse processo não for feito com cuidado. No fim das contas, fica valendo aquela velha orientação: tome muito cuidado com downloads. Para atualizar drivers de uma placa de vídeo Nvidia, o faça a partir do site da companhia ou, quando for o caso, via Windows Update.